Instalación y configuración del Servidor

Si no ha instalado el paquete de Wireguard, acceda a System > Package Manager > Available Packages busque Wireguard y pulse en install.

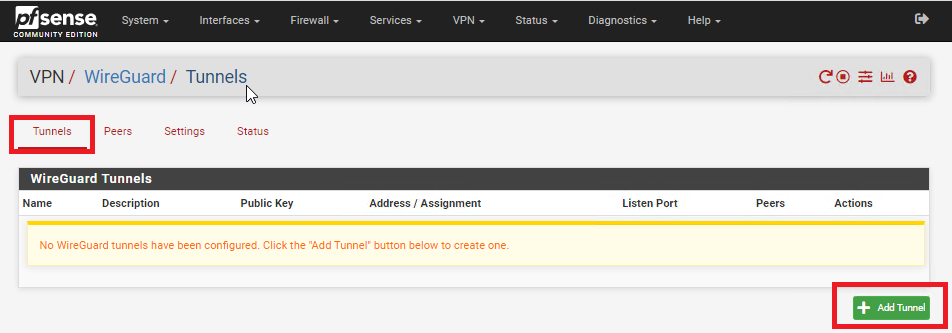

Una vez haya finalizado el proceso de instalación, mediante el menú superior acceda a VPN > Wireguard y se encontrará en la pestaá Tunnels, pulse en Add Tunnel.

Introduzca una description, el puerto (si no quiere que sea el 51821, puerto por defecto) y pulse en el botón Generate para que se genere la clave privada y pública del servidor.

A continuación pulse en Save y luego en Apply Changes

Se le asignará el nombre wg_tun0 (en este tutorial, como ya existe una... se le asigna wg_tun1).

En este punto, ya ha creado el servidor VPN (si, así de facil), sin embargo queda asignarlo a una interfaz de red. Si dispone de un dispositivo con varias interfaces puede asignarla a una cualquiera que esté disponible, en caso de no disponer de interfaces libres, habrá que crear una (como si de una VLAN se tratara) y asignar el servidor a esa interfaz.

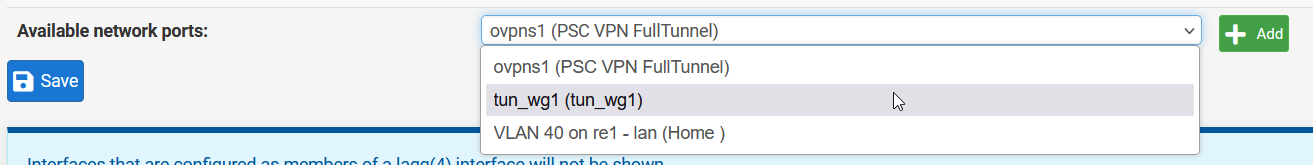

Acceda a Interfaces > Interface Assignments en el campo Available network ports seleccione la interfaz tun_wg*, pulse en Add y posteriormente en Save.

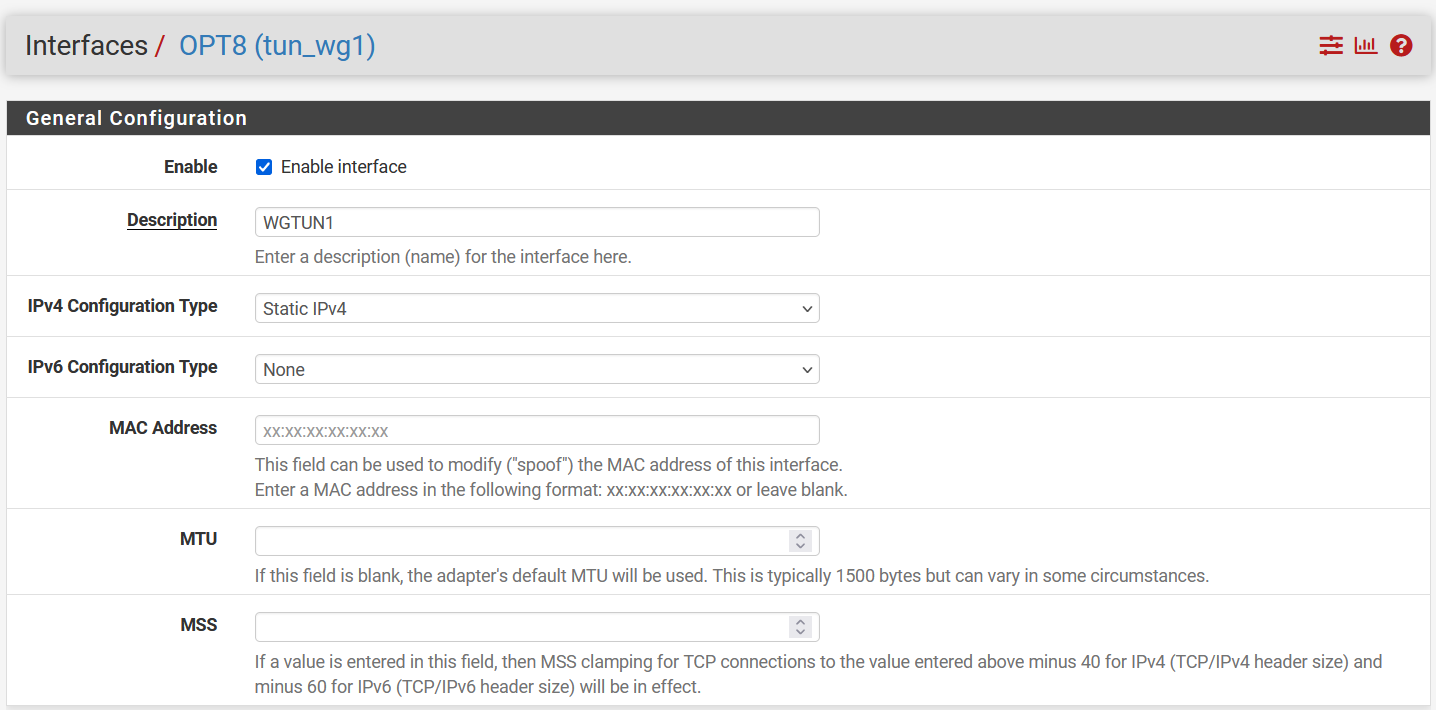

Verá que el nombre de la interfaz se le ha creado como OPTX (donde X es un número). Pulse encima, active la interfaz y cambiele el nombre a uno mas descriptivo, por ejemplo WGTUN0 o VPN Clientes. En el campo IPv4 Configuration Type seleccione Static IPv4. Las otras opciones dejelas en blanco.

En la sección Static IPv4 Configuration, introduzca una IP que quiera que tenga la subred de wireguard, la cual aplicará también a los clientes. Recuerde poner la máscara de red a la deseada ya que por defecto, viene /32.

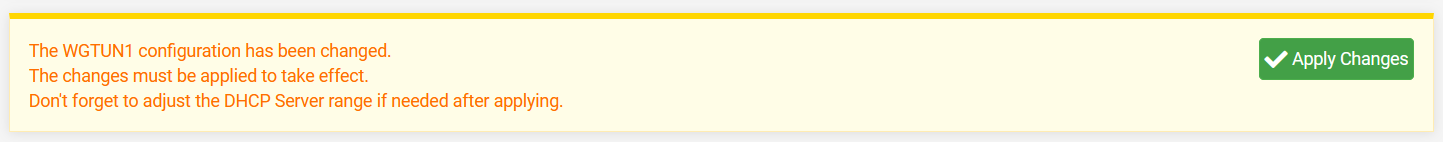

Pulse en Save (al final de la página) y aplique cambios.

Volviendo a la pantalla de VPN > Wireguard > Tunnels, podrá ver como ahora el servidor VPN tiene asociada la nueva interfaz. Recuerde el puerto asignado a la interfaz, si es el por defecto entonces el 51821.

Si accede a la sección de Firewall > Rules, podrá ver que se le ha creado una nueva interfaz. La cual no tiene ninguna regla asociada. En posteriores apartados volverá a esta sección, de momento viendo que la ha creado ya está bien.

Ahora necesita decirle a PFsense que cree una regla NAT para permitir pasar el tráfico del puerto indicado en el ListenPort. Posicionose en WAN y cree una nueva regla. Con las siguientes opciones

En la sección Source deje seleccionado Any

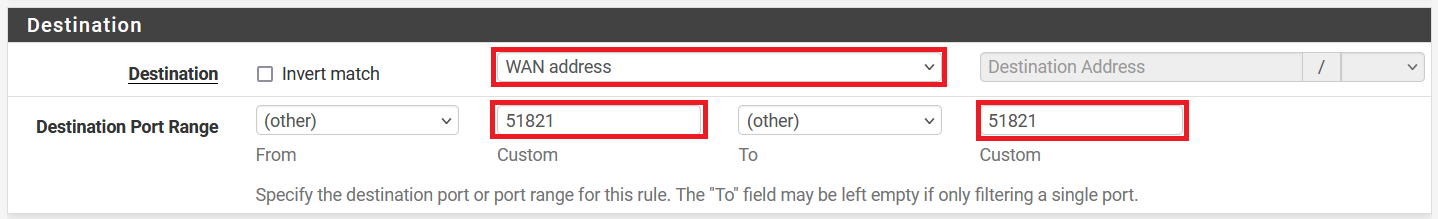

En la sección Destination seleccione WAN Address e introduzca el puerto que ha indicado para el servidor Wireguard en los campos custom (si no puso ninguno, es el puerto por defecto).

En la sección Extra Options introduzca un nombre descriptivo a la regla, puede poner el mismo que puso a la interfaz o algo como Acceso a VPN WGTUN0.

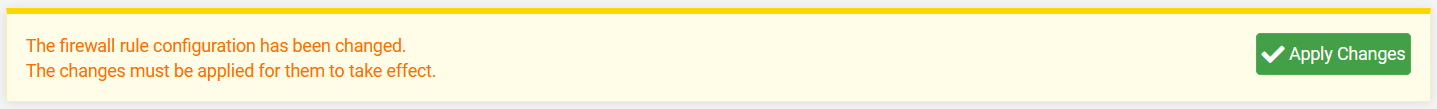

Pulse en Save y aplique los cambios.

La regla de firewall debería quedar algo así

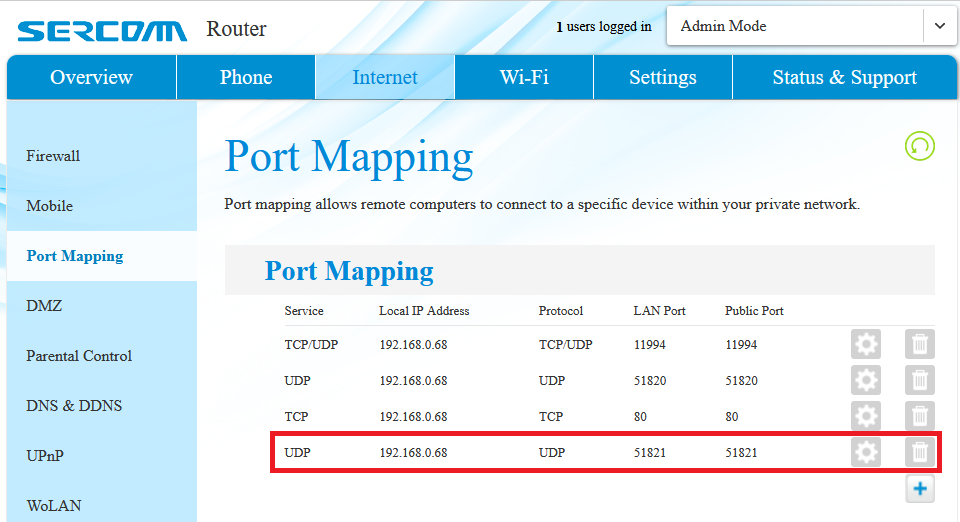

Si su PFsense está detrás de otro firewall o el router del operador, deberá abrir los puertos. Revise como se realiza esa tarea en su router y que ip interna tiene asignada su pfsense.